Giorno dopo giorno, gli attacchi informatici e le minacce stanno aumentando, quindi gli aggressori utilizzano metodi più sofisticati per hackerare i sistemi informatici. La sicurezza informatica è un sistema di protezione molto utile per proteggere computer, reti, server, sistemi elettronici, dispositivi mobili, programmi e sistemi elettronici da attacchi digitali. In generale, gli attacchi informatici mirano ad accedere, distruggere o modificare dati sensibili estorcendo denaro agli operatori o interrompendo i processi aziendali comuni. La sicurezza informatica mira principalmente a difendere i sistemi informatici da accessi non autorizzati. Esistono molti suggerimenti sulla sicurezza informatica per proteggersi dagli attacchi informatici come la necessità di aggiornare il sistema operativo , utilizzando software antivirus, utilizzando password complesse, non aprire collegamenti o e-mail non autorizzati ed evitando di utilizzare reti Wi-Fi non protette in luoghi pubblici.

Questo articolo fornisce un elenco di Argomenti del seminario sulla sicurezza informatica per gli studenti di Ingegneria.

Argomenti del seminario sulla sicurezza informatica per studenti di ingegneria

L'elenco degli argomenti del seminario sulla sicurezza informatica per gli studenti di ingegneria è discusso di seguito.

Attacchi di phishing

Un attacco di phishing è un comune attacco informatico che invia comunicazioni fraudolente che sembrano provenire da una fonte affidabile. Generalmente, questa comunicazione può essere effettuata tramite e-mail. L'intenzione principale di un attacco di phishing è rubare dati da utilizzare o vendere come dettagli di accesso, dettagli della carta di credito, dettagli del conto bancario o installare malware sul computer della vittima. Esistono diversi tipi di attacchi di phishing come e-mail, spear, whaling, smashing e angler.

Supporti rimovibili

I supporti rimovibili sono un argomento di consapevolezza della sicurezza utilizzato quotidianamente da diverse aziende. Questo è il supporto di archiviazione portatile che consente agli utenti di copiare i dati nel dispositivo e quindi rimuovere i dati dal dispositivo. I supporti rimovibili possono essere facilmente rimossi da un PC mentre è in esecuzione. Usando questo, l'invio di dati da un PC all'altro è facile. Esistono diversi tipi di supporti rimovibili come schede SD, unità USB, CD, dischi Blu-ray, DVD, nastro magnetico e dischi floppy.

Autenticazione basata su password

L'autenticazione basata su password è un concetto di sicurezza informatica molto semplice utilizzato in diverse aziende. Le parole segrete comunemente usate saranno facilmente indovinate da persone non autorizzate per ottenere il diritto di accesso ai tuoi account. Per i criminali informatici, è molto facile accedere agli account utilizzando schemi di password semplici o riconoscibili dei dipendenti. Quando questi dati vengono rubati, possono essere venduti o resi pubblici per ottenere entrate. Pertanto, l'implementazione di password casuali può rendere molto più difficile per i criminali informatici ottenere l'accesso a diversi account. Inoltre, l'autenticazione a due fattori può anche fornire ulteriori livelli di sicurezza che difendono l'integrità dell'account.

Sicurezza dei dispositivi mobili

Mobile Device Security aiuta a proteggere i dati sensibili archiviati nel cellulare e trasmessi attraverso dispositivi portatili come laptop, tablet e dispositivi indossabili. Le potenziali minacce ai dispositivi mobili comprendono principalmente truffe di phishing, app mobili dannose, spyware, reti Wi-Fi non sicure e perdita di dati. Per evitare violazioni della sicurezza, ogni azienda deve adottare misure preventive e chiare per ridurre il rischio. I vantaggi della sicurezza dei dispositivi mobili includono principalmente l'applicazione delle policy di sicurezza, il controllo delle applicazioni, il backup dei dati, la registrazione del dispositivo automatizzato, il controllo degli aggiornamenti del dispositivo, ecc.

Lavoro a distanza

Il lavoro a distanza è molto utile per le organizzazioni perché aumenta la produttività, un migliore equilibrio tra lavoro e vita privata e flessibilità, ma aumenta anche i problemi di sicurezza informatica. Pertanto, i dispositivi utilizzati per scopi di lavoro come laptop, computer e smartphone devono rimanere bloccati una volta installato il software antivirus.

Ci sono molte aziende che assumono sempre più lavoratori a distanza che si sono adattati allo stile di vita del lavoro da casa, ma hanno bisogno di ricevere formazione per comprendere e gestire come proteggersi dalla sicurezza informatica perché i dipendenti a volte dipendono principalmente da reti personali, nuovi strumenti online, dispositivi personali, servizi online, ecc. Quindi potrebbero riscontrare alcuni problemi durante la pandemia. Pertanto, è importante prendersi del tempo per controllare i processi di sicurezza e verificare se tutto funziona e è sicuro.

Wi-Fi pubblico

Utilizzo pubblico Wifi è molto comodo da usare quando si è in viaggio o in luoghi pubblici, si recupera il lavoro, si accede agli account online e si controllano le e-mail di emergenza. Sebbene queste reti pubbliche possano portare ad attacchi informatici. Esistono molti rischi legati al Wi-Fi pubblico come la distribuzione di malware, hotspot dannosi, attacchi man-in-the-middle, snooping e sniffing del Wi-Fi e reti non crittografate.

Per utilizzare le reti pubbliche in modo sicuro, bisogna seguirle; cercare di evitare l'accesso a dati sensibili, utilizzare una VPN, attenersi ai siti Web HTTPS, utilizzare un'estensione dei browser e le impostazioni di connessione che devono essere regolate, disattivare la condivisione di file, utilizzare la schermata della privacy, utilizzare l'autenticazione a due fattori, installare antivirus e disconnettersi correttamente.

Sicurezza nel cloud

La raccolta di procedure e tecnologie progettate per affrontare le minacce interne ed esterne alla sicurezza aziendale è nota come sicurezza cloud. Questa sicurezza è richiesta in diverse organizzazioni mentre integrano strumenti e servizi basati su cloud e passano alla loro strategia di trasformazione digitale come parte della loro infrastruttura.

I termini come migrazione al cloud e trasformazione digitale sono stati spesso utilizzati in ambito aziendale. Man mano che le aziende mantengono queste idee e si muovono per ottimizzare il loro approccio operativo, si presentano nuove sfide una volta bilanciati i livelli di produttività e sicurezza. Pertanto, la sicurezza del cloud si riferisce alle politiche, alle tecnologie, ai servizi e ai controlli che difendono i dati, l'infrastruttura e le applicazioni del cloud dalle minacce. La sicurezza del cloud è progettata principalmente per proteggere i server di dati, le reti fisiche, l'archiviazione dei dati, il sistema operativo, i framework di virtualizzazione del computer, il middleware, gli ambienti di runtime, ecc.

Social media

Poiché i social media si sono sviluppati a passi da gigante con molti vantaggi, ma devono affrontare molti problemi di sicurezza informatica da parte di molti hacker. Perché ogni giorno pubblichiamo molte cose sui nostri account di social media come immagini, promozioni, eventi, lavoro, ecc. Quindi condividere tutto ciò può causare violazioni della privacy. Alcuni dei problemi associati sono; privacy dei dati, data mining, attacchi di virus e malware, questioni legali e molto altro.

Per superare tutti questi problemi, dobbiamo seguire queste soluzioni come la necessità di creare password sicure, assicurarci che le password siano difficili con lettere minuscole, maiuscole, caratteri e numeri speciali, evitare di condividere dati personali come numeri di telefono, data di nascita, nomi, social dettagli di sicurezza, foto, utilizzo delle opzioni di sicurezza e privacy fornite da diverse piattaforme di social media, utilizzo solo di connessioni Wi-Fi autorizzate, aggiornamento del sistema operativo, utilizzo di antivirus, dovremmo accettare richieste di amicizia solo da persone conosciute.

Il futuro dell'IA nella sicurezza informatica

L'intelligenza artificiale all'interno della sicurezza informatica aiuta semplicemente le organizzazioni a osservare, segnalare, rilevare e contrastare le minacce informatiche per mantenere la riservatezza dei dati. La crescente consapevolezza tra gli individui, i progressi nella tecnologia dell'informazione, l'aggiornamento dell'intelligence, le soluzioni di lavoro della polizia e il volume crescente di informazioni raccolte da varie fonti hanno richiesto l'uso di soluzioni di sicurezza informatica migliorate e affidabili.

L'aumento della qualità e dell'incidenza degli attacchi informatici sta guidando i sistemi informatici con l'intelligenza artificiale. A livello globale, l'aumento degli incidenti informatici ha creato consapevolezza tra le organizzazioni per proteggere i propri dati. Il motivo principale alla base di questi criminali informatici è la competizione politica, i concorrenti che si spostano per guadagno e anche per danneggiare altri nomi, il furto internazionale di dati, ecc.

L'approccio del data mining per la sicurezza informatica

Nella nostra vita quotidiana, l'uso di Internet e delle tecnologie di comunicazione gioca un ruolo importante. La capacità di data mining è sfruttata dai criminali informatici e dagli esperti di sicurezza. Le applicazioni di data mining possono essere utilizzate per rilevare futuri attacchi informatici mediante analisi, comportamento del programma, abitudini di navigazione e così via. Il numero di utenti Internet sta gradualmente aumentando, quindi ci sono enormi sfide di sicurezza mentre si lavora nel mondo informatico.

Malware, Denial of Service, Sniffing, Spoofing e cyberstalking sono le principali minacce informatiche. Le tecniche di data mining forniscono un approccio intelligente al rilevamento delle minacce monitorando attività di sistema anomale e modelli comportamentali e di firma. Questo documento evidenzia le applicazioni di data mining per l'analisi e il rilevamento delle minacce con un approccio speciale per il rilevamento di attacchi di malware e denial of service con elevata precisione e tempi ridotti.

Ransomware

Il software dannoso più pericoloso come Ransomware viene spesso utilizzato dai criminali informatici per crittografare i dati di un'organizzazione per richiedere denaro all'organizzazione per ottenere la chiave di decrittazione. Questo software malware impedisce agli utenti di accedere al proprio sistema semplicemente bloccando lo schermo del sistema o bloccando i file degli utenti fino al pagamento del denaro. Al momento, le famiglie di ransomware sono classificate in diversi tipi come cripto-ransomware, alcuni tipi di file crittografati su sistemi infetti e costringono i consumatori a pagare denaro utilizzando particolari tecniche di pagamento online.

Sicurezza informatica per le piccole imprese

Nelle piccole imprese, ci sono due fattori potenti Banda larga e tecnologia dell'informazione per raggiungere nuovi mercati, migliorando la produttività e l'efficienza. Ma i criminali informatici spesso si concentrano sulle piccole imprese a causa del meccanismo di sicurezza meno competente, della mancanza di dati di backup e di conoscenze sulla protezione. Pertanto, ogni piccola impresa richiede una politica di sicurezza informatica per difendere la propria attività, i clienti e i dati dalle crescenti minacce alla sicurezza informatica.

Sicurezza informatica con IoT

La sicurezza informatica basata sull'IoT è una tecnologia utilizzata per proteggere i dispositivi e le reti connessi all'interno dell'Internet delle cose, quindi l'Internet delle cose comporta la connessione di dispositivi informatici, macchinari digitali e meccanici, animali, oggetti, ecc. ogni oggetto è specificato con un identificatore univoco e la capacità di trasferire i dati separatamente attraverso una rete. Consentire a diversi dispositivi di connettersi a Internet li espone a una serie di rischi principali se non protetti in modo efficace come gli attacchi informatici.

Hacking etico

L'hacking etico è un tentativo autorizzato di ottenere l'accesso illegale a un sistema informatico, dati, applicazioni o infrastrutture dell'organizzazione. Questo hacking mira semplicemente a controllare il sistema o la rete che gli hacker malintenzionati possono distruggere o sfruttare. L'azienda assume ingegneri di Cyber Security per svolgere diverse attività per testare le difese del sistema. Raccolgono ed esaminano i dati per comprendere i modi per rafforzare la sicurezza della rete o del sistema.

Criminalità informatica e applicazione della legge

Il numero di crimini informatici è in aumento in tutto il mondo, quindi è diventato molto difficile dare statuti di giustizia a persone e aziende vittime di attacchi informatici. Quindi, ogni paese ha un dipartimento per un vigile crimine informatico che osserva semplicemente gli affari della sicurezza informatica sia per gli attacchi dentro che fuori dal paese.

Crittografia

La pratica della crittografia dei dati e successivamente della decrittografia è nota come crittografia. Quindi, è il dominio di sicurezza informatica più importante. È molto utile per proteggere i tuoi dati ed evitare che i criminali informatici utilizzino i tuoi dati nel mezzo. Anche se il criminale ottiene le informazioni, non otterrà alcun dato a causa della crittografia. Quindi il criminale ha bisogno di una chiave di decrittazione. Gli esperti di sicurezza informatica utilizzano semplicemente la crittografia per progettare cifrari, algoritmi e altre misure di sicurezza che codificano e difendono i dati dei clienti e le aziende. Si prega di fare riferimento a questo link per: Che cos'è la crittografia: tipi, strumenti e relativi algoritmi .

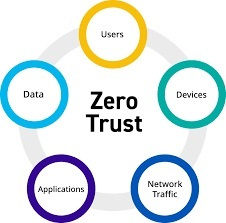

Architettura Zero Trust

Zero Trust Architecture (ZTA) è un modello di sicurezza che non concede l'autorizzazione a nessun utente e dispositivo senza una corretta autenticazione. Pertanto, è una rete molto sicura, quindi non consente attacchi dannosi. ZTA è un approccio strategico per la sicurezza informatica che protegge un'organizzazione semplicemente riducendo la fiducia implicita e convalidando costantemente ogni fase di un'interazione digitale. Qui fiducia implicita significa che gli utenti una volta sulla rete come attori delle minacce e malintenzionati sono liberi di spostarsi lateralmente e consentire dati sensibili a causa della mancanza di controlli di sicurezza granulari.

Assicurazione informatica

L'assicurazione informatica è un tipo di assicurazione che può essere assicurata per difendere le aziende dagli attacchi informatici e più comunemente dai rischi relativi all'infrastruttura e alle attività IT. Al momento, gli attacchi informatici sono fuori controllo e i loro rischi possono causare potenziali perdite. La copertura della polizza assicurativa informatica fornisce una copertura di prima parte da diverse perdite come distruzione di dati, hacking, furto, estorsione, rifiuto di attacchi al servizio, mancata difesa dei dati, ecc.

La copertura assicurativa informatica è disponibile in due tipi di copertura di prima parte e copertura di responsabilità civile. È possibile selezionare uno o entrambi i tipi da acquistare. La copertura assicurativa di prima parte difende semplicemente la tua organizzazione una volta che hai sostenuto delle spese per una violazione dei dati o una volta che la tua organizzazione è stata violata, mentre la copertura assicurativa di terze parti fornisce semplicemente sicurezza una volta che un cliente, un partner, un fornitore ti utilizza per consentire che si verifichi una violazione dei dati.

Alcuni altri argomenti del seminario sulla sicurezza informatica

L'elenco di alcuni altri argomenti del seminario sulla sicurezza informatica è elencato di seguito.

- Sistemi di rilevamento delle intrusioni.

- Sicurezza della rete.

- Crimine informatico.

- Apprendimento automatico sensibile alla privacy.

- Informazioni sulle minacce informatiche.

- Protezione dei dati e della privacy nei sistemi distribuiti.

- Reti mission-critical e time-sensitive.

- Elaborazione di eventi complessi distribuiti.

- Identificazione del percorso di attacco.

- Sicurezza SDN.

- Difesa del bersaglio mobile o MTD.

- Firewall distribuiti e collaborativi.

- Riciclaggio di denaro tramite Bitcoin.

- Intelligence sulle minacce.

- Sicurezza SDN o NFV.

- Infrastrutture critiche e sicurezza Industria 4.0.

- Sicurezza del livello di collegamento. Rilevamento sicuro all'interno delle città intelligenti.

- Analisi distribuita e integrità dei dati.

- Controllo degli accessi all'interno di ambienti distribuiti.

- Reputazione e fiducia all'interno delle reti.

- Rilevamento di aggressori furtivi.

- Correlazione dei dati host e di rete per il rilevamento di intrusioni.

- Rilevamento di scenari di attacco.

- Qualità dei dati nei sistemi distribuiti.

- Reti incentrate sui contenuti e reti di dati denominati.

- Controllo degli accessi all'interno di DNE (Distributed Network Environments).

- Networking definito dal software e dalla virtualizzazione della funzione di rete.

- Calcolo attivato da eventi all'interno di sistemi distribuiti.

- Caccia alle minacce applicata.

- Valutazione dinamica delle minacce tramite reti bayesiane.

- Piano di controllo decentralizzato di SDN.

- Funzione di rete Virtualizzazione Sicurezza.

- Rilevamento delle anomalie dei file di registro.

- Sistemi di rilevamento delle intrusioni all'interno dei veicoli.

- Modelli di guasto all'interno di reti IoT critiche per la sicurezza.

- Concetti di tolleranza ai guasti per TSN (reti sensibili al tempo).

- Rilevamento delle intrusioni di rete Assistenza con approfondimenti sull'attività dell'host.

Non perdere - Progetti di sicurezza informatica per studenti di ingegneria .

Quindi, questo è tutto sull'elenco dei progetti di sicurezza informatica per studenti di ingegneria che sono molto utili nella selezione di un argomento. IL applicazioni di sicurezza informatica consentono di gestire l'autenticazione con la sicurezza della rete e le tecnologie di sicurezza del cloud. Ecco una domanda per te, cos'è un sistema di sicurezza?